こんにちは、Dynamics ERP サポートチームの福原です。

この記事では、 Microsoft Entra ID 条件付きアクセスを使用して Dynamics 365 Finance and Operations (D365FO) へのアクセスを制御する方法をご案内します。

Microsoft Entra ID の条件付きアクセス により、ユーザー、デバイス、場所などを基にして、 D365FO の環境へのアクセスを制御することが可能となります。

検証に用いた製品・バージョン

Dynamics 365 Finance and Operations

Application version: 10.0.31

Platform version: PU55

Microsoft Entra ID Premium P2 ライセンス

はじめに

以下の弊社 FastTrack の記事及び公開資料にも、 Microsoft Entra ID 条件付きアクセスによる D365FO へのアクセス制御の手順が同様にご案内致しておりますのでご参考にして頂けますと幸いでございます。

FastTrack の記事:

https://github.com/microsoft/Dynamics-365-FastTrack-Implementation-Assets/tree/master/CloudSecurity/ConditionalAccess

公開資料:

https://learn.microsoft.com/ja-jp/power-platform/admin/restrict-access-online-trusted-ip-rules?toc=%2Fdynamics365%2Ffin-ops-core%2Fdev-itpro%2Ftoc.json&bc=%2Fdynamics365%2Fbreadcrumb%2Ftoc.json

注意点

- Microsoft Entra ID 条件付きアクセスをご利用いただくには、Microsoft Entra ID Premium (https://azure.microsoft.com/ja-jp/pricing/details/active-directory/) の ライセンスが必要となります。

- Microsoft Entra ID 条件付きアクセスにより設定されるアクセス制御は Microsoft Entra ID テナント内の全ての D365FO の環境 (本番環境、サンドボックス環境、クラウドホスト環境等) に適用されます。個別の環境のみに限ったアクセス制御を設定することはできません。

手順

以下の手順では、 Windows を使用しているすべてのユーザーからの D365FO へのアクセスをブロックするようなポリシーを作成します。

もし、別のデバイスからのブロックや、対象ユーザーの変更をご要望の場合には、ポリシー内の各対象の設定を変更することが可能です。

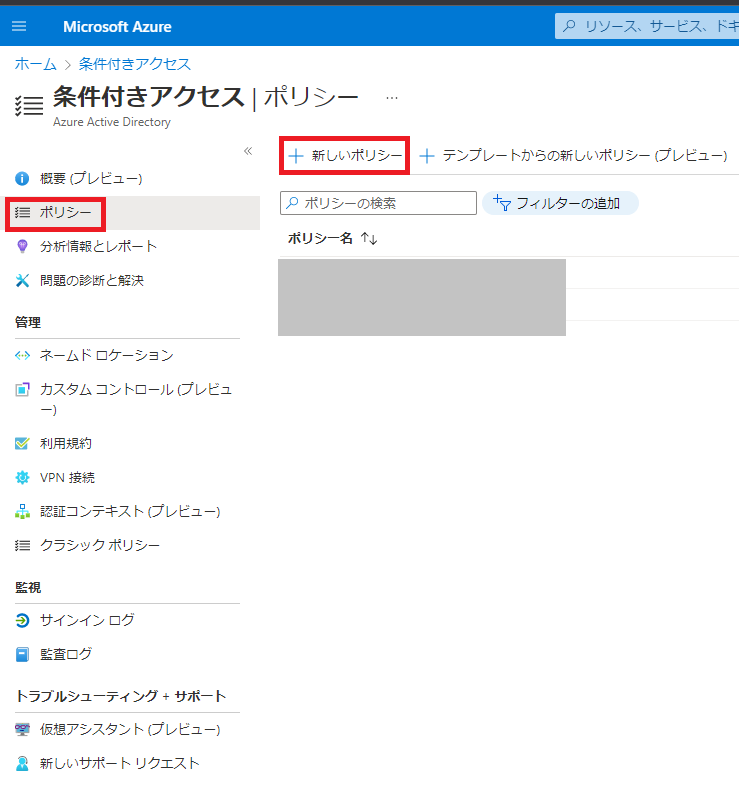

Azure portal にて、条件付きアクセスにアクセスし、新しいポリシーを選択します。

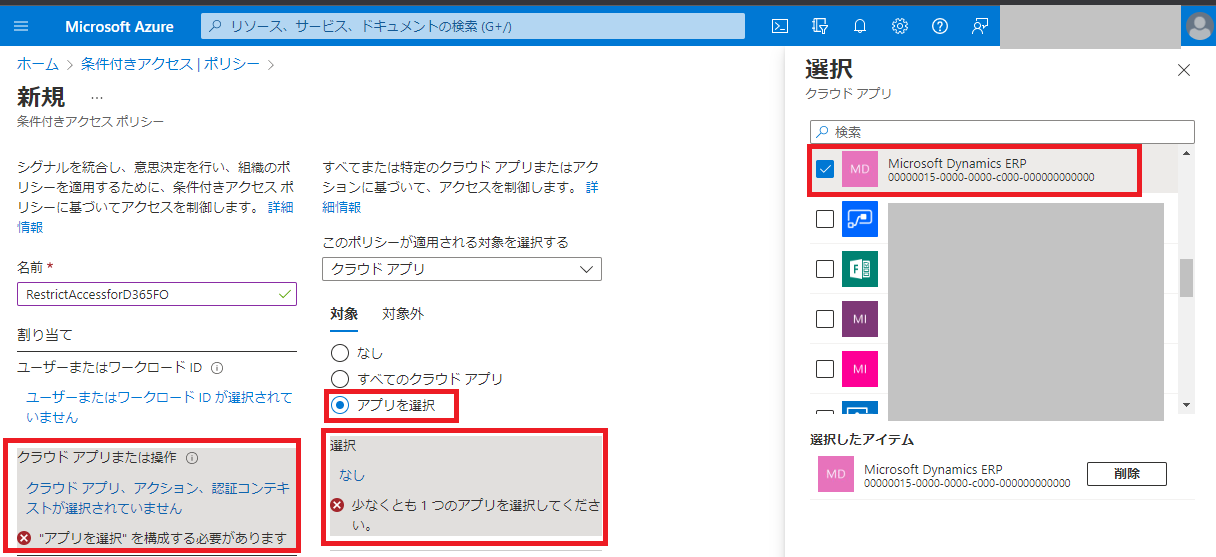

新しいポリシーにて、

Microsoft Dynamics ERPというアプリを選択します。これにより環境単位ではなく D365FO のアプリ単位でポリシーが適用されます。

ユーザーの対象範囲として、すべてのユーザーを選択します。

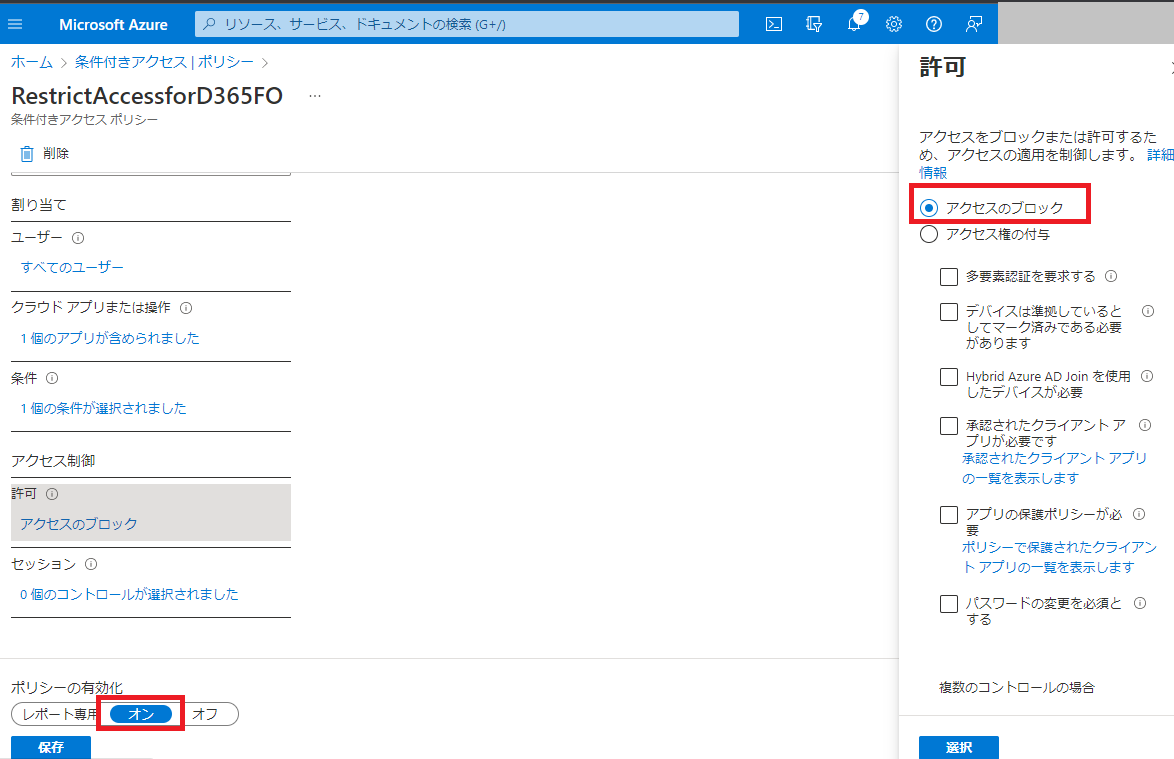

デバイスの対象範囲として、 Windows を選択します。

このポリシーが対象に合致するようなアクセスをブロックするために、ブロックを選択し、ポリシーの有効化のオンを選択します。

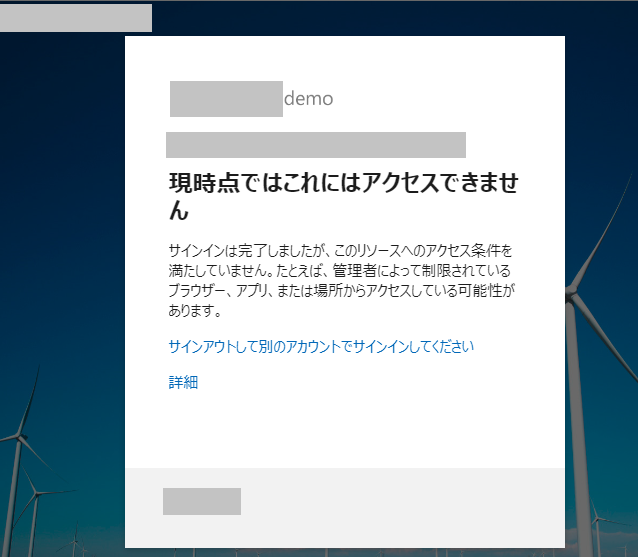

- 上記のポリシーの設定後、 Windows のクライアント端末から D365FO の環境にアクセスしようとすると、アカウントの認証後に以下のようなエラーが表示され、 D365FO の環境にアクセスできないようになります。

おわりに

以上、Microsoft Entra ID 条件付きアクセスを使用して D365FO へのアクセスを制御する方法を紹介いたしました。

※本情報の内容(添付文書、リンク先などを含む)は、作成日時点でのものであり、予告なく変更される場合があります。より詳細な情報が必要な場合は、テクニカル サポート, アカウント マネージャー, ソリューション アーキテクト, FastTrack までお問い合わせください。